Se ha descubierto una vulnerabilidad de seguridad en los procesadores AMD creados con la arquitectura Zen 2. Descubierta por un investigador de Google, la llamada vulnerabilidad ‘Zenbleed’ abre la puerta a un atacante potencial y amenaza la posibilidad de exponer información confidencial. No se preocupe, hay una solución, pero nosotros, los jugadores, tendremos que esperar un poco más que nuestros amigos del lado del servidor para conseguirlo.

Zenbleed afecta a todos los procesadores Zen 2, que incluyen las generaciones Ryzen 3000/4000, Threadripper 3000, Ryzen 4000/5000/7020 cellular y Epyc Rome.

La vulnerabilidad, tal como la describe AMD en un boletín de seguridad, ocurre «Bajo circunstancias microarquitectónicas específicas, es posible que un registro en las CPU ‘Zen 2’ no se escriba en 0 correctamente. Esto puede causar que los datos de otro proceso y/o subproceso se almacenen en el registro YMM, lo que puede permitir que un atacante acceda potencialmente a información confidencial».

La vulnerabilidad está catalogada como de gravedad «media» por AMD, sin embargo, su CVE (CVE-2023-20593) no está clasificada actualmente.

El descubridor de las vulnerabilidades, Tavis Ormandy, entra en más detalles sobre cómo funciona el exploit en su publicación de weblog. Creen que la razón por la que descubrieron el error, a diferencia de AMD en la validación posterior al silicio, es porque no provienen de un fondo de ingeniería eléctrica, por extraño que parezca. Agradecen a una técnica llamada ‘fuzzing’ por detectar el error, que es una forma de probar datos extraños e inesperados en una computadora para exponer comportamientos arquitectónicos poco probables.

Ormandy señala que la vulnerabilidad funcionaría en su máquina promedio, pero también en máquinas virtuales, sandboxes, contenedores, procesadores, «¡lo que sea!»

Claramente, eso es un gran problema para los grandes proveedores de la nube, que se toman la seguridad muy en serio.

Hablando con Tom’s {Hardware} después de que notaron el problema por primera vez, AMD dijo que no estaba al tanto de ningún exploit actual fuera de un entorno de investigación. Ciertamente, parece poco possible que esta vulnerabilidad represente una amenaza para el jugador promedio, y son más los proveedores de la nube los que estarán más preocupados por posibles ataques que usted o yo, pero este es el tipo de vulnerabilidad que es mejor reparar lo antes posible.

AMD fue informado de la vulnerabilidad el 15 de mayo de 2023 y desde entonces ha estado trabajando en mitigaciones.

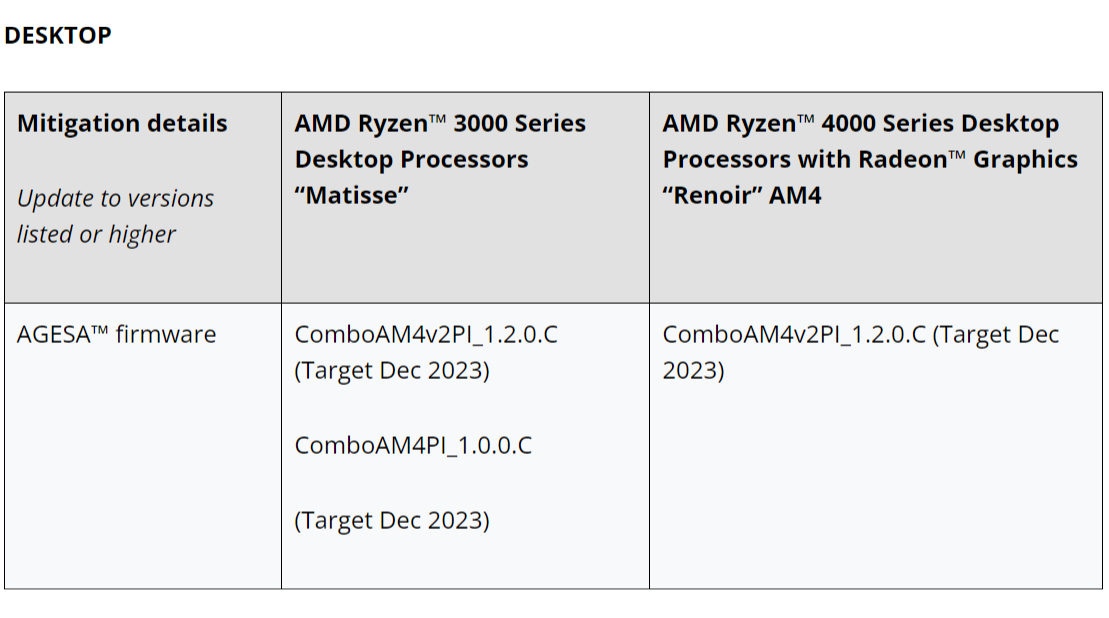

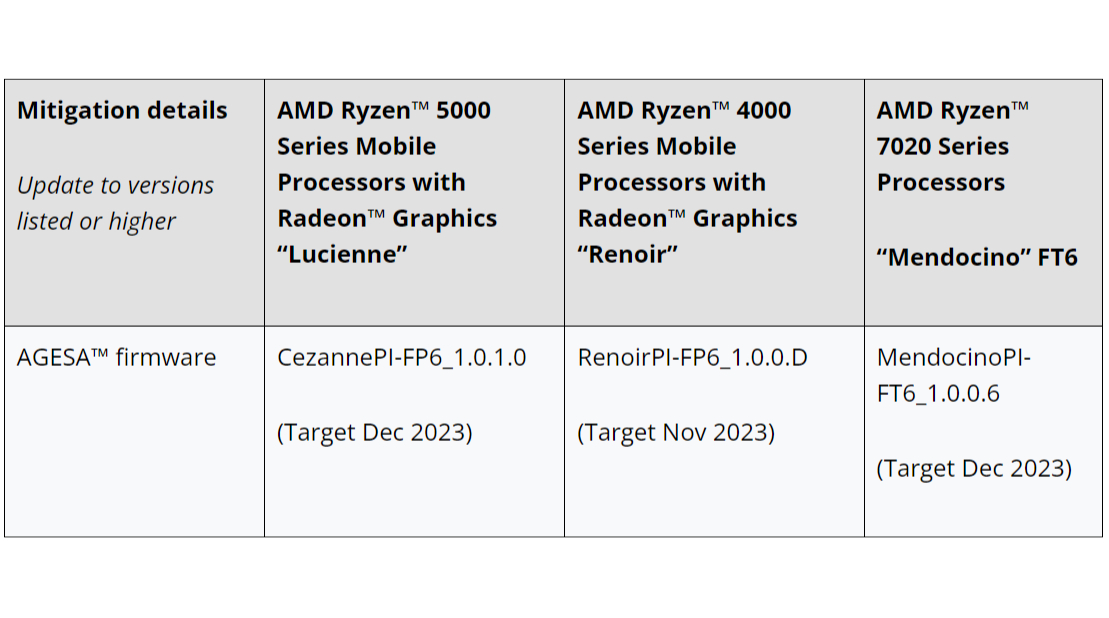

Las mitigaciones ya comenzaron a implementarse para Zenbleed, comenzando con los chips Epyc afectados. Veremos chips Threadripper parcheados entre octubre y diciembre, según el modelo. Los procesadores portátiles Ryzen deberían comenzar a repararse alrededor de noviembre/diciembre de este año.

Finalmente, los procesadores Ryzen de escritorio probablemente recibirán parches alrededor de diciembre de este año. Es mucho tiempo para esperar un parche, pero al menos este es el tipo de mitigación que se puede implementar a través de actualizaciones de microcódigo y AGESA; no fue hace tanto tiempo que se necesitaban mitigaciones de {hardware} para reparar las vulnerabilidades de ataque de canal lateral en algunos procesadores Intel como resultado de la vulnerabilidad Spectre, que afectó a muchos chips.

Aunque todavía no tenemos thought de cómo estos parches pueden afectar el rendimiento. Mitigaciones poder tendrá un impacto, aunque en este momento no se sabe si afectará a los juegos.

AMD le ha dicho a Tom’s {Hardware}: «Cualquier impacto en el rendimiento variará según la carga de trabajo y la configuración del sistema».

Eso es tan vago como parece en el tema del rendimiento, aunque todavía no me preocuparía por eso. Cualquier problema de rendimiento aparecerá en el lavado una vez que caiga el parche, y es posible que haya poco o ningún impacto notable en las velocidades de fotogramas.

Lo importante será estar atento a ese nuevo firmware de AGESA y asegurar su sistema en caso de que algún infame ne’er do wells termine tratando de aprovechar esta vulnerabilidad. Para chips de escritorio, eso es ComboAM4v2PI_1.2.0.C o ComboAM4PI_1.0.0.C.